シングルサインオン(SSO)を起動する

はじめに

このレッスンでは、一般的に使用されているIdentity Provider(IdP)を用いてViedocでシングルサインオン(SSO)を設定するための構成例を紹介します。これらの例では、IdP側の設定方法を示しています。Viedoc Admin側で実施する手順については、シングルサインオンを参照してください。

前提条件

必要なロール/権限:

-

Viedocにおいて組織管理者権限を有していること。

-

ご利用のIdentity Provider(IdP)において管理者権限を有していること。

設定手順:

本レッスンの例に従う前に、シングルサインオンで説明されているとおり、Viedoc Adminで以下のSSO設定手順を完了してください。

- ドメインを追加する

- ドメインの確認

- 設定の検証

このレッスンでは、Viedoc Adminの設定の検証ステップに既に到達していることを前提としています。

GoogleワークスペースをIdPとして使用する

前提条件

以下の権限が必要です:

-

シングルサインオンを設定する対象ドメインのホストマスターメールアドレスへのアクセス権

-

Viedocの組織管理者のアクセス権

-

Google Workspaceへの管理者権限

ステップバイステップガイド

このガイドでは、サンプルドメイン名と欧州Viedocトレーニングサーバーを使用します。

| 1 |

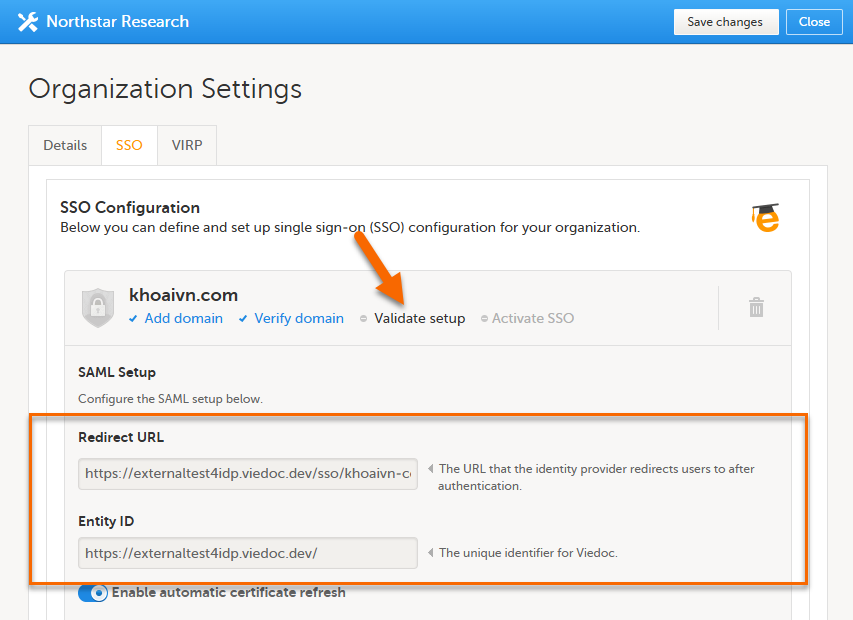

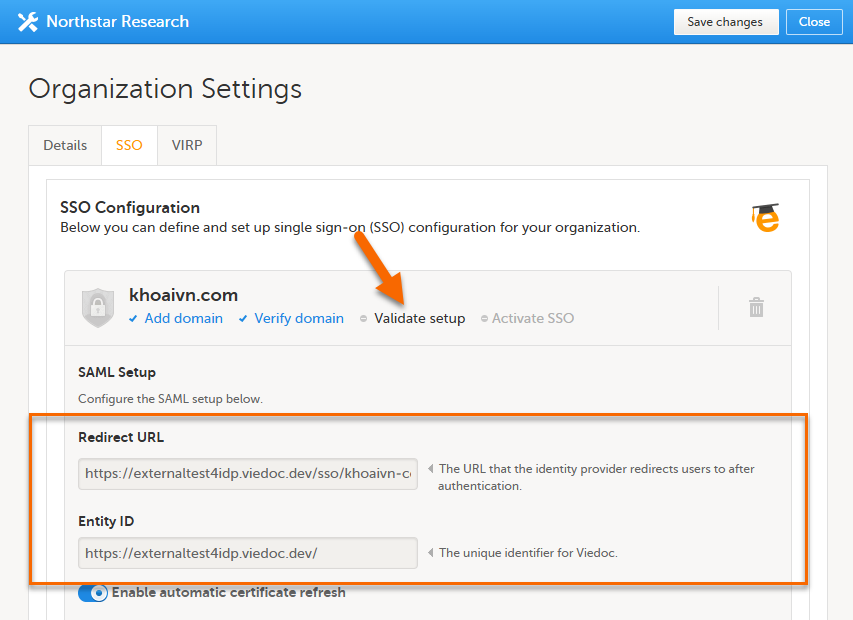

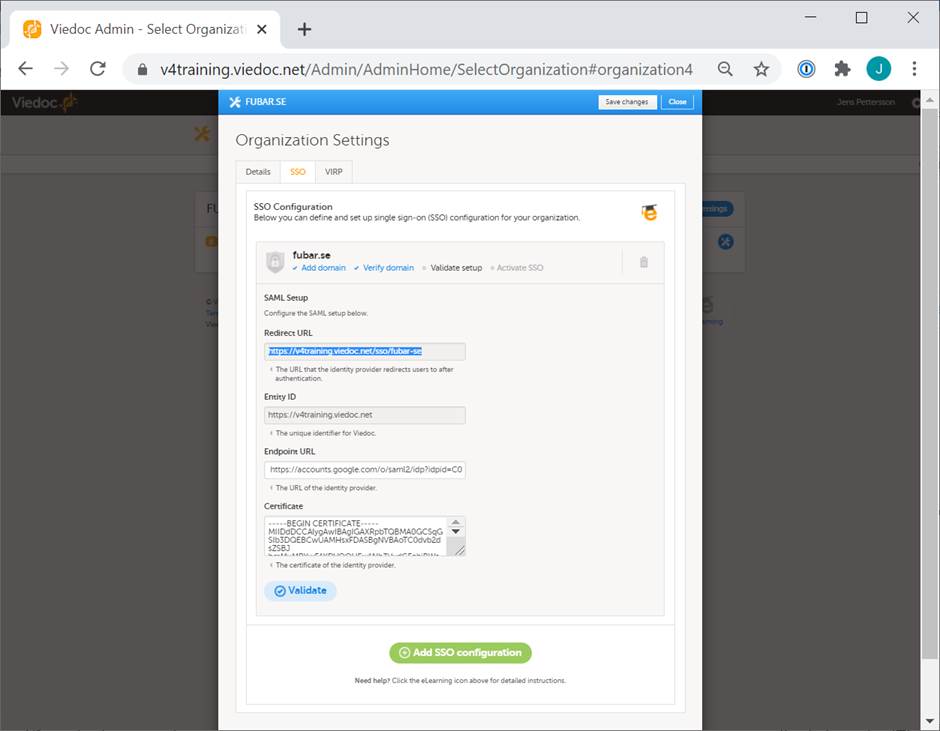

Viedoc Adminで、組織設定を選択し、シングルサインオンタブを開きます。設定の検証を選択します。 Redirect URL および Entity ID をコピーします。

|

| 2 |

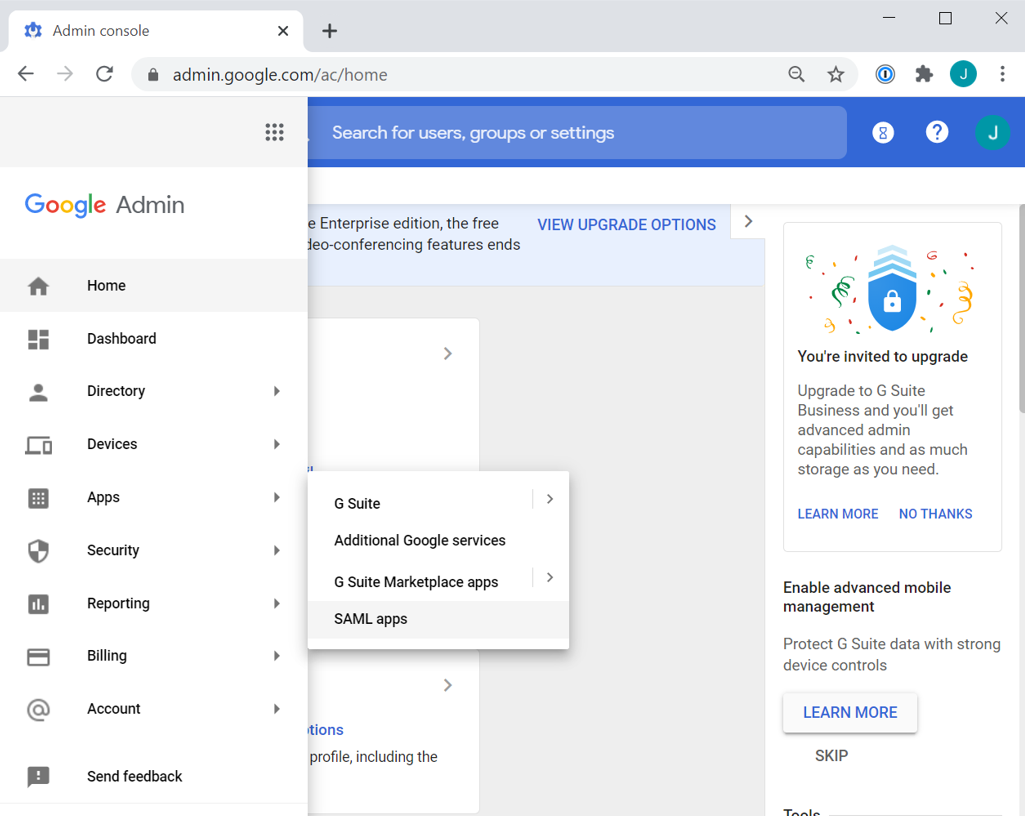

別のタブで Google Workspace Admin Console にログインし、Apps > SAML apps に移動します。

|

| 3 |

Add serviceを選択し、SETUP MY OWN CUSTOM APP を選択します。

|

| 4 |

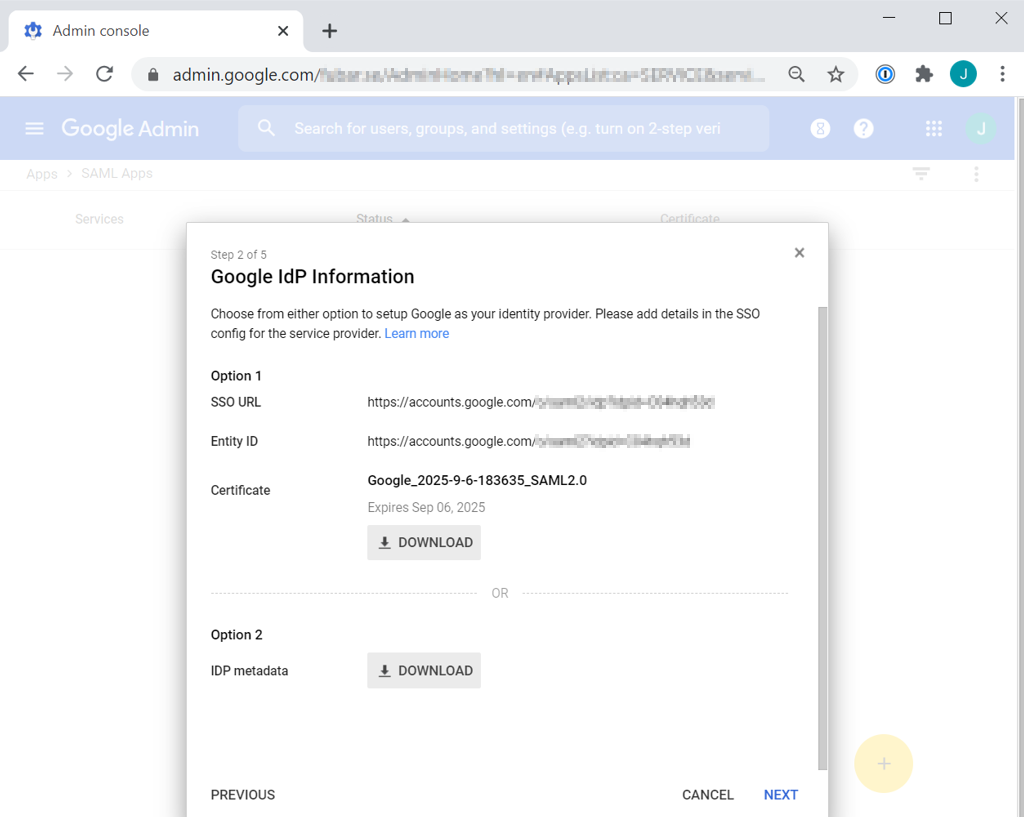

最初のタブに戻り、Viedoc の組織設定からシングルサインオンを開きます。 Google IdP Information ウィンドウから:

保存を選択します。

|

| 5 | Google Workspace のタブに戻り、Next を選択します。 |

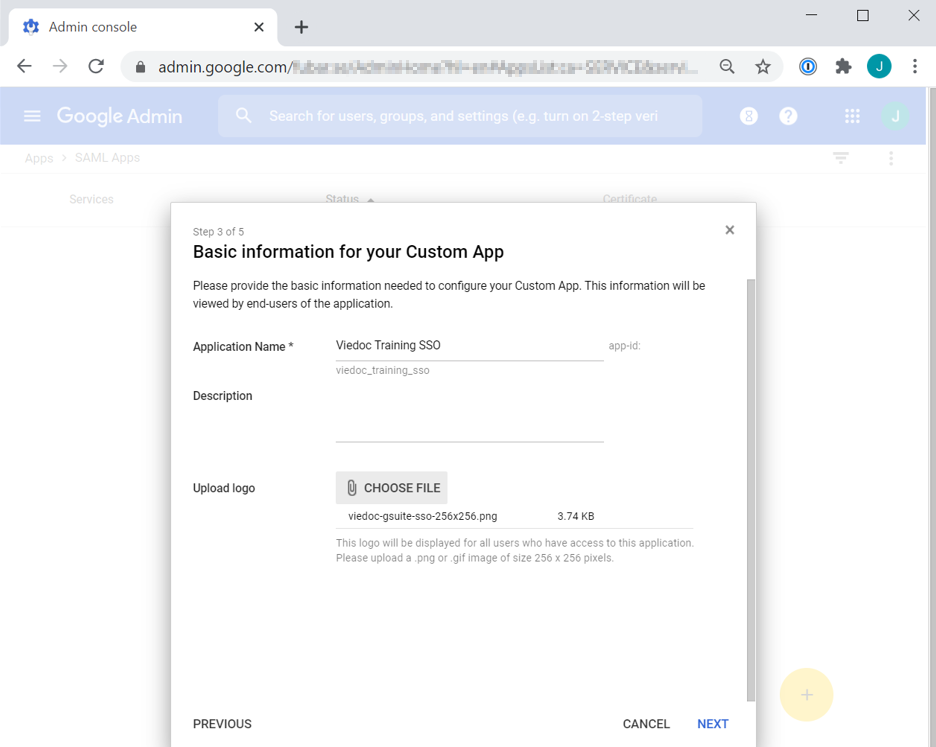

| 6 |

Basic information for your Custom App ウィンドウで、

Nextを選択します。

|

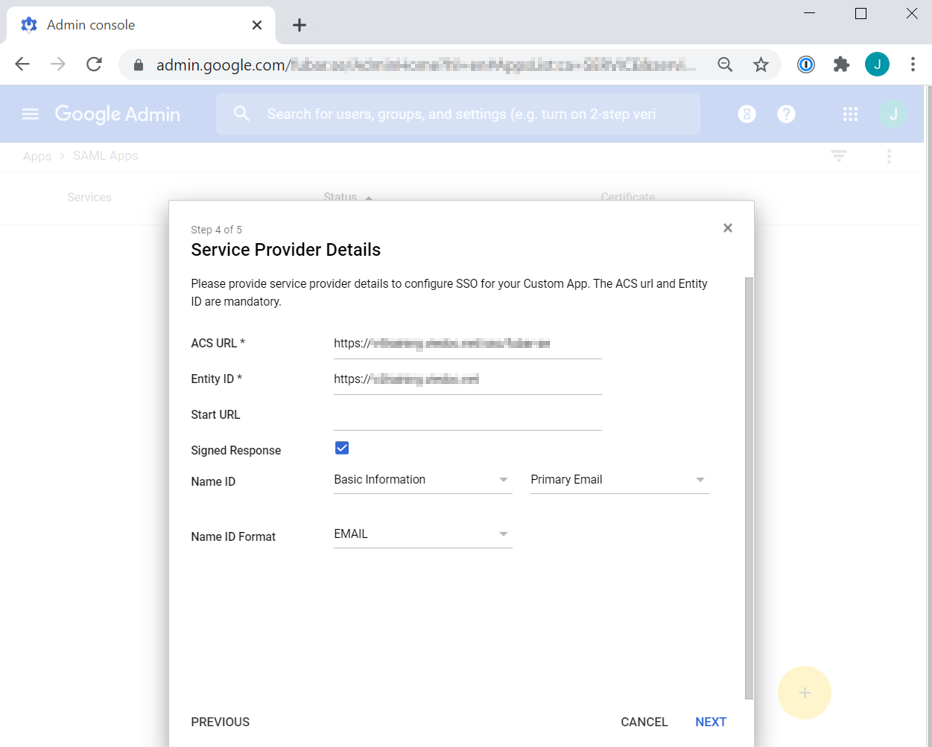

| 7 |

サービスプロバイダ詳細のウィンドウで、

Nextを選択します。

|

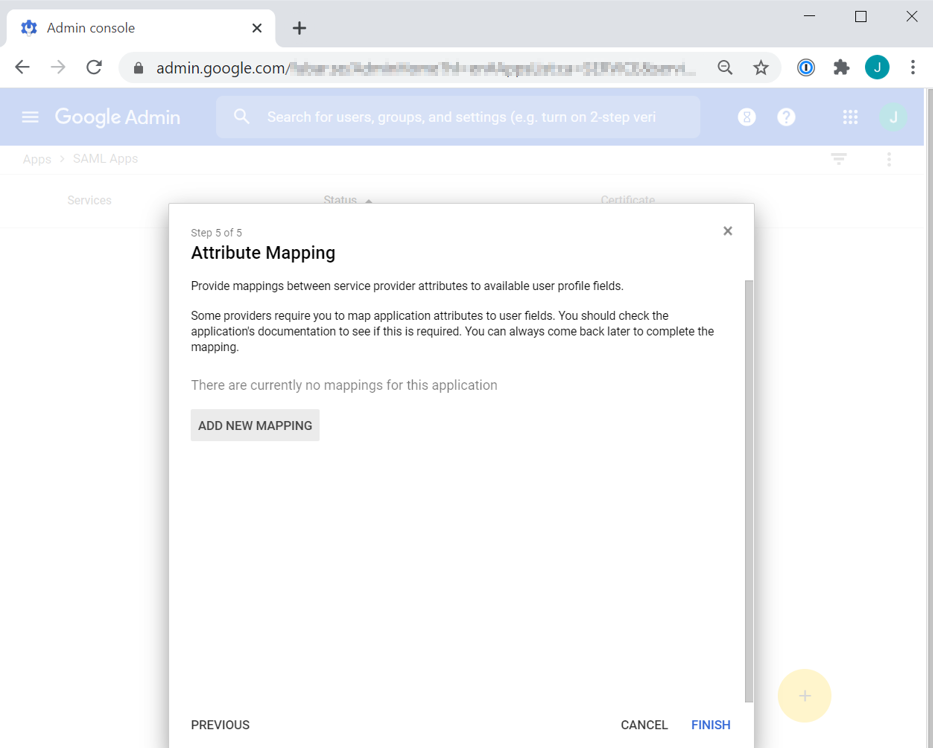

| 8 |

Attribute Mapping のウィンドウのFinishを選択します。

|

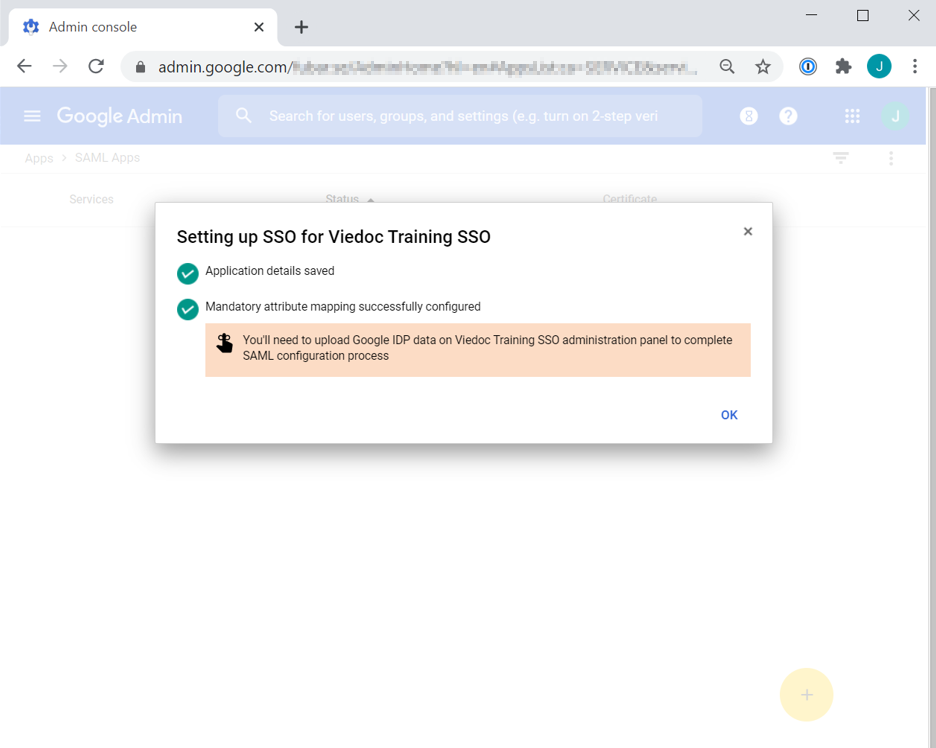

| 9 |

OKを選択します。

|

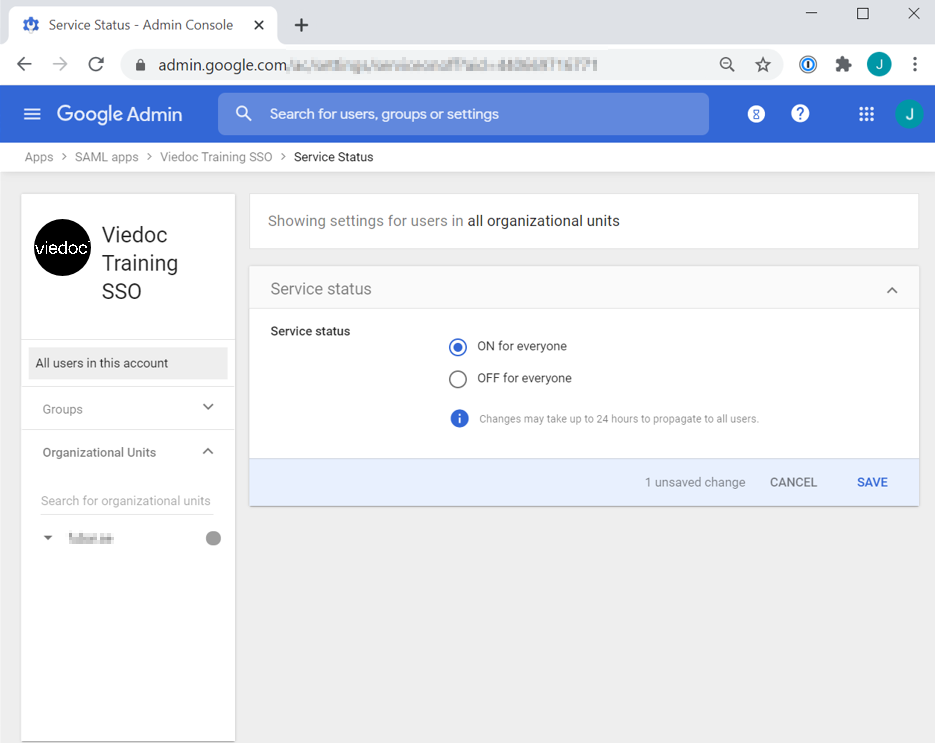

| 10 |

新しく設定されたSAML App の User access セクションの下向きの矢印を選択して、全員をONにする(ON for everyone) を選択した状態にして、Saveを選択します。

|

| 11 |

Viedocに戻り、確認を選択します。 注意! まだIdPにログインしていない場合は、認証するためにメールアドレスとパスワードの入力を求められることがあります。認証に成功すると、自動的にドメイン認証ページにリダイレクトされます。 Viedoc Adminで実施する順については、シングルサインオンを参照してください。 |

Microsoft Azure ADをIdPとして使用する

前提条件

以下の権限が必要です:

-

シングルサインオンを設定する対象ドメインのホストマスターメールアドレスへのアクセス権

-

Viedocの組織管理者のアクセス権

-

Google Workspaceへの管理者権限

ステップバイステップガイド

このガイドでは、サンプルドメイン名と欧州Viedocトレーニングサーバーを使用します。

| 1 |

Viedoc Adminで、組織設定を選択し、シングルサインオンタブを開きます。設定の検証を選択します。 Redirect URL および Entity ID をコピーします。

|

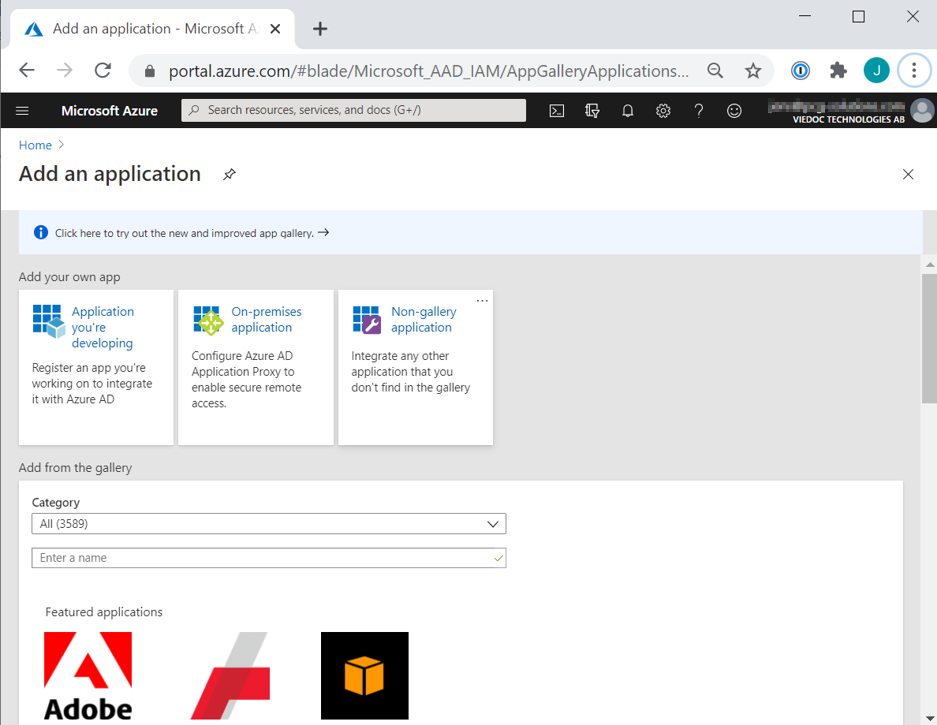

| 2 |

別のタブでMicrosoft Azure portalにログインし、 Azure Active Directoryにすすみます。 Enterprise Applications > New application を選択し、Non-gallery applicationに進みます。

|

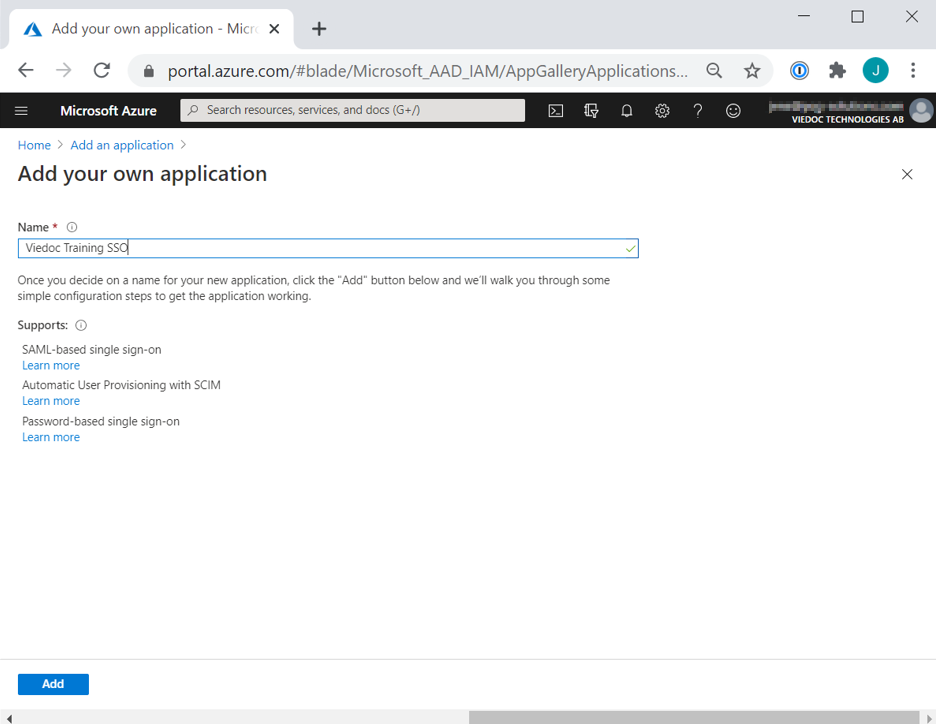

| 3 |

Viedoc インスタンスを記述する適切なNameを入力し(例えば、“Viedoc Training SSO”)、Addを選択します。

|

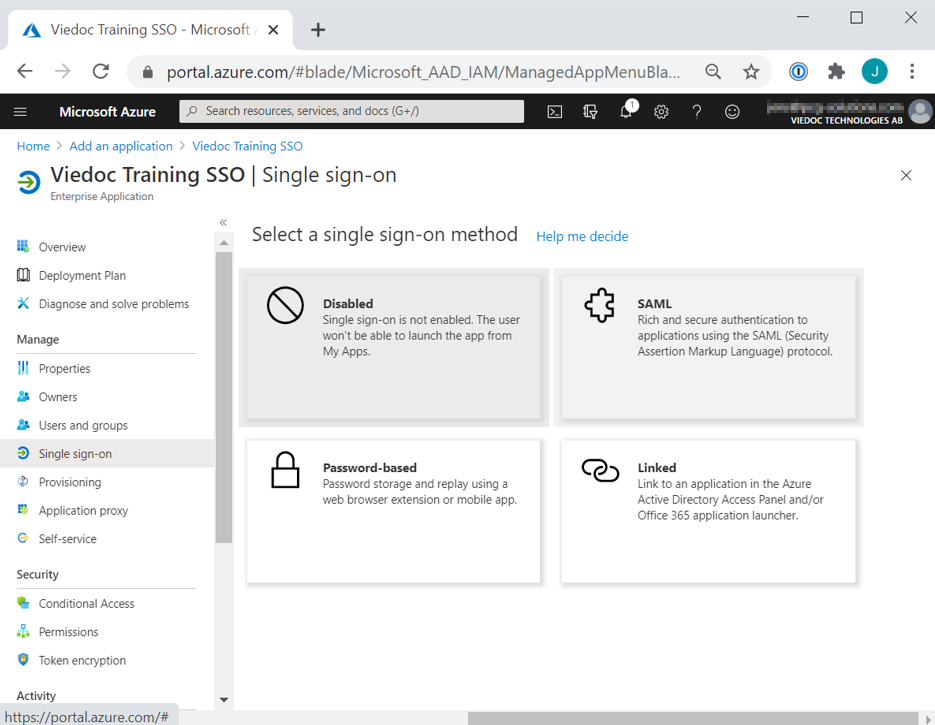

| 4 |

Single Sign-On > SAMLを選択します。

|

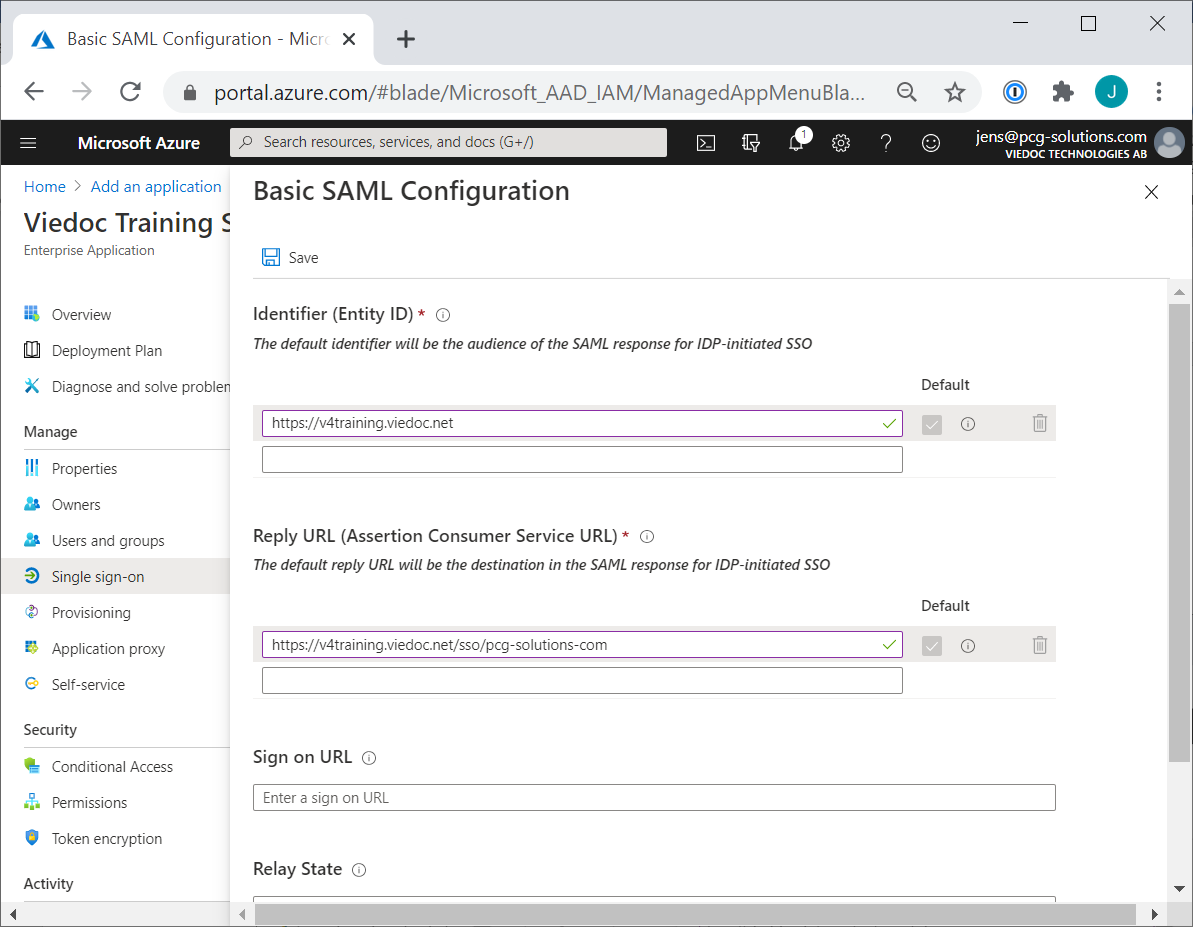

| 5 |

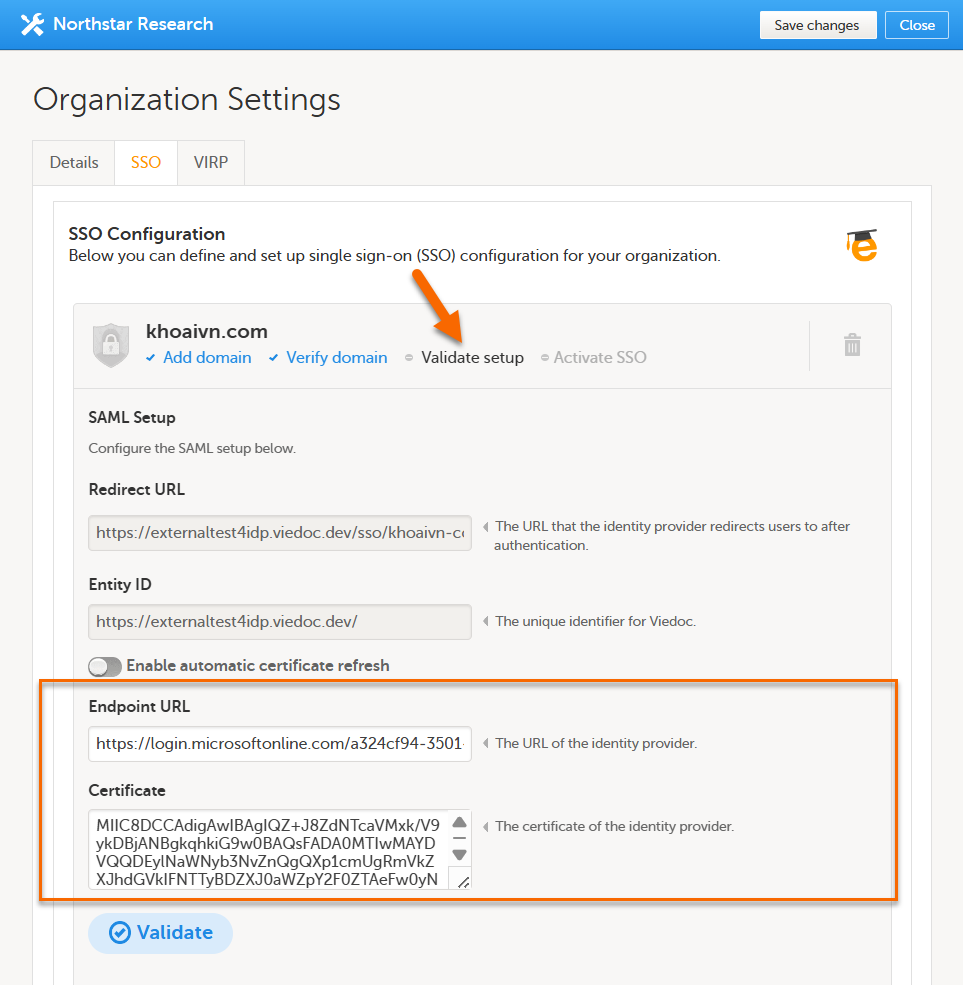

Edit the Basic SAML Configurationを選択します。 Viedocタブから以下をコピー&ペーストします。

保存を押してダイアログボックスを閉じます。

|

| 6 |

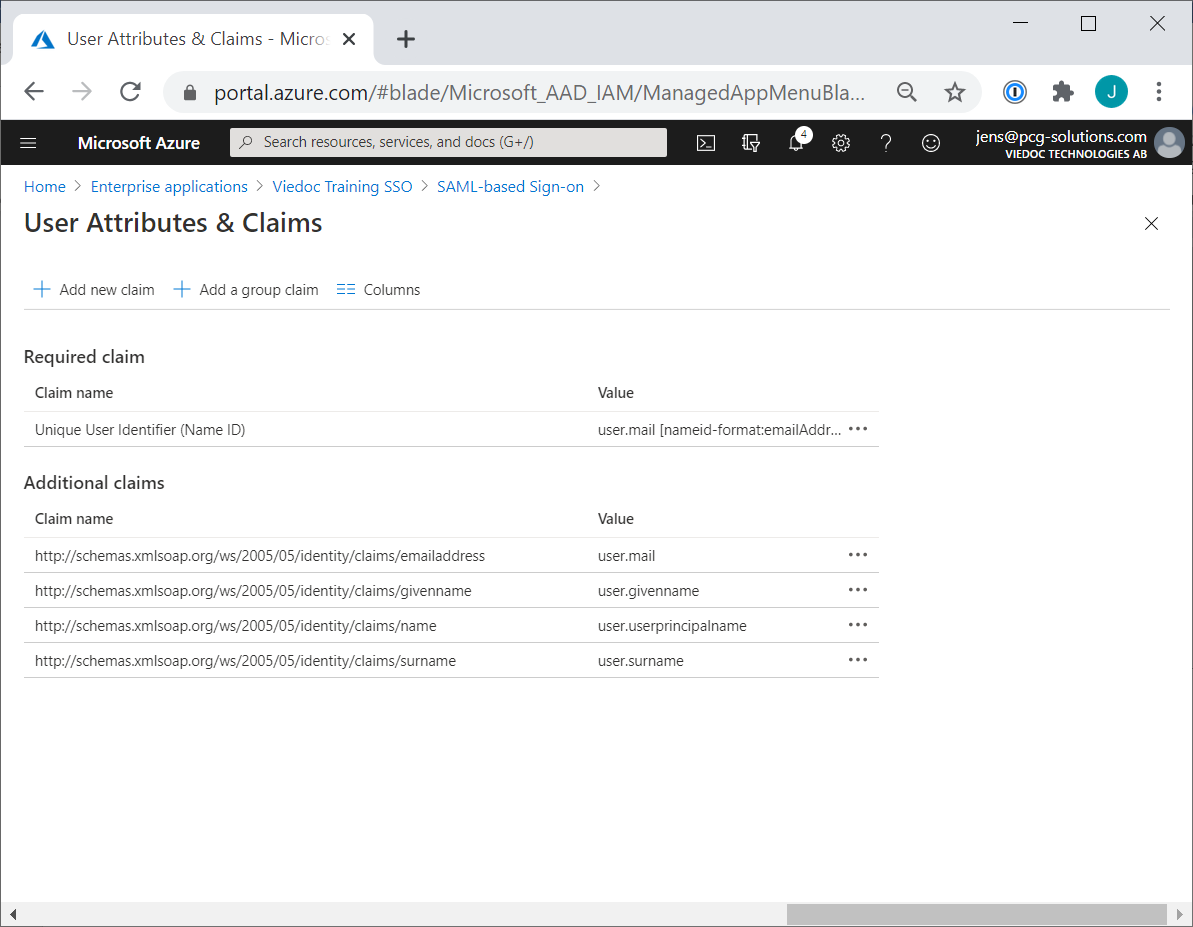

User Attributes & ClaimsのEditを選択します。

|

| 7 |

Unique User Identifier (Name ID) を、Viedoc でユーザーが認証するメールアドレスと最もよく一致する属性(通常は [user.userprincipalname] や [user.mail])にマッピングします。

|

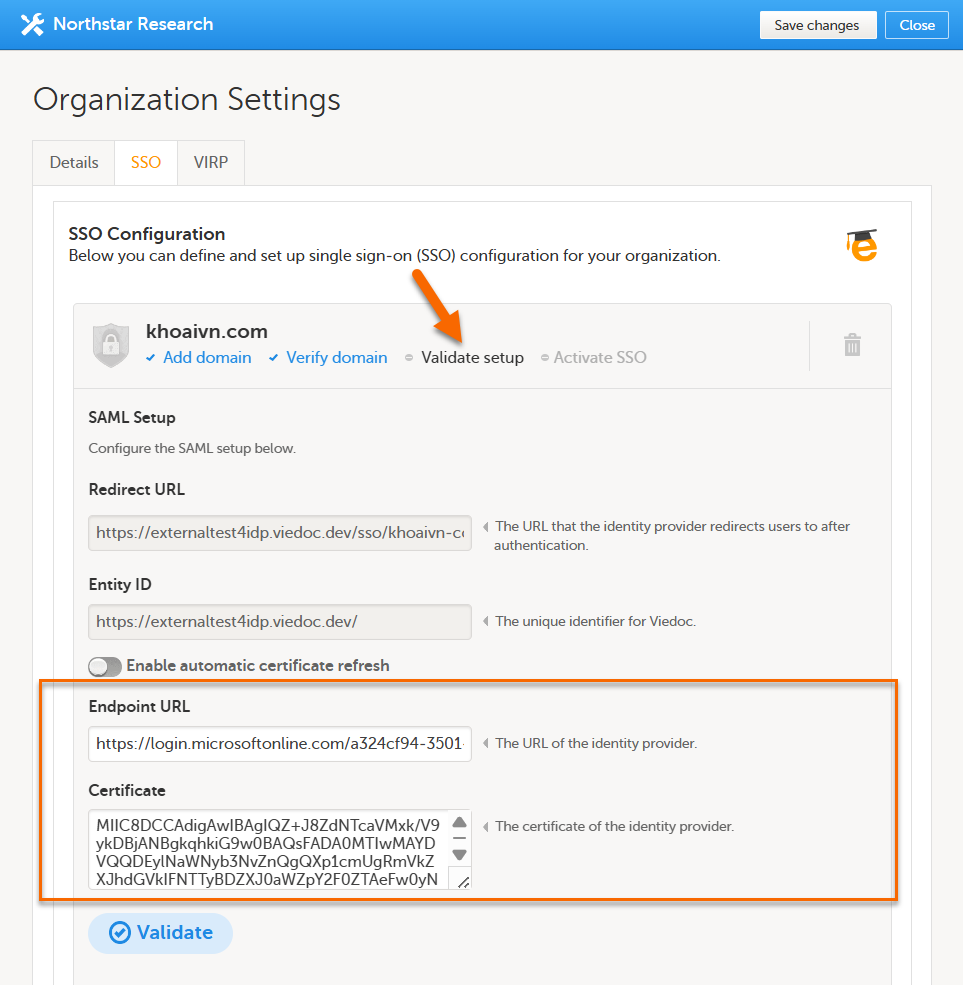

| 8 |

Azure AD のウィンドウから、

保存します。

|

| 9 |

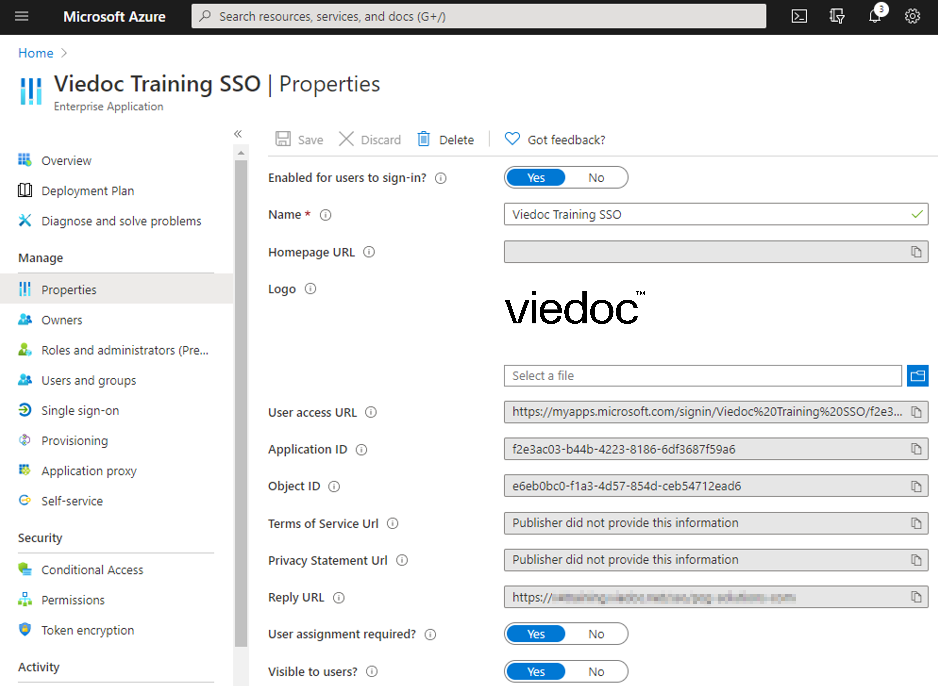

https://www.viedoc.com/viedoc-msaad-sso-256x256.pngから Viedoc のロゴをダウンロードし、Azure AD タブのプロパティセクションにアップロードします。

|

| 10 |

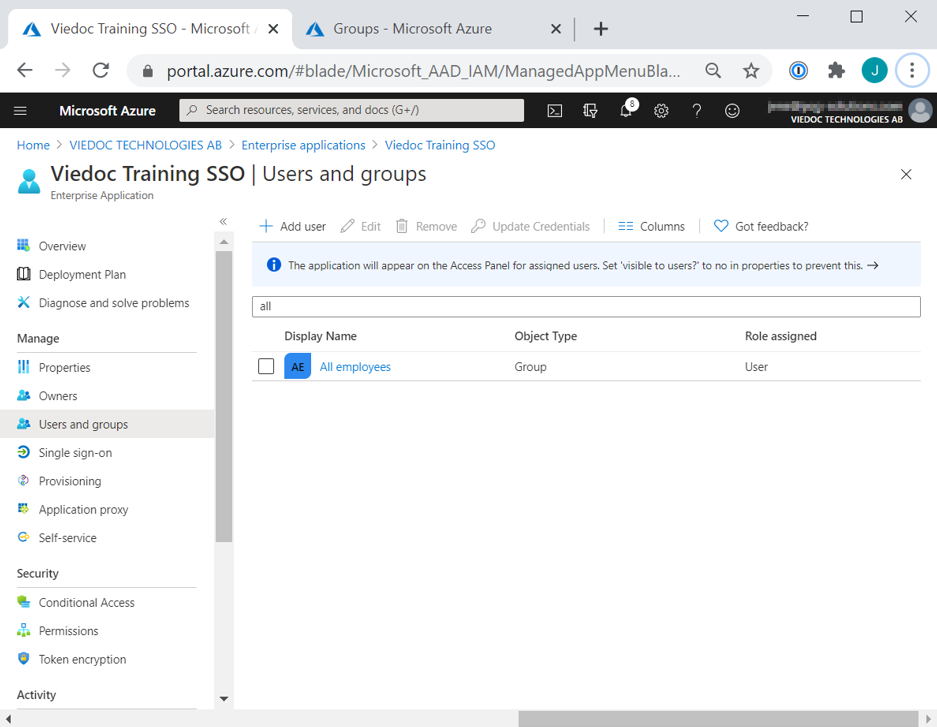

Users and groups下に、SSOを使用してViedocにログインできるすべてのユーザーまたはセキュリティグループを追加します。

|

| 11 |

Viedocタブに戻り、確認を選択します。 注意!まだIdPにログインしていない場合は、認証するためにメールアドレスとパスワードの入力を求められることがあります。認証に成功すると、自動的にドメイン認証ページにリダイレクトされます。。

|

| 12 |

Viedocに戻り、確認を選択し、認証ステップを完了します。 注意! まだIdPにログインしていない場合は、認証するためにメールアドレスとパスワードの入力を求められることがあります。認証に成功すると、自動的にドメイン認証ページにリダイレクトされます。 Viedoc Adminで実施する順については、シングルサインオンを参照してください。 |

IdP の設定を完了し、Viedocで設定の検証が完了したら、シングルサインオンレッスンで説明されている有効化手順に従ってください。